آنچه در این مطلب میخوانید:

کریپتو درینر یکی از پیچیده ترین تهدیدهای جدید در فضای Web3 است که از طریق ابزارهای DaaS، دست به سرقت توکن ها و NFT ها میزند. در این مقاله از کریپتونگار، با انواع روشهای فعالیت کریپتو درینرها، روند پیشرفت آنها از سال ۲۰۲۲ تاکنون، نشانههایی که باید جدی گرفته شوند و روشهایی برای جلوگیری و مقابله با این حملات آشنا میشوید. اگر حفظ امنیت داراییهای دیجیتال برایتان مهم است، مطالعه این راهنما را از دست ندهید.

کریپتو درینر چیست و چگونه به یکی از تهدیدات جدی فضای Web3 تبدیل شد؟

کریپتو درینر یکی از ابزارهای خطرناک در حوزه ارزهای دیجیتال است که با سوءاستفاده از ویژگیهای خاص Web3 و فریب کاربران، داراییهای دیجیتال آنها را به سرقت میبرد. در نگاه اول، این ابزارها به شکل نرمافزارهای معمولی یا وب سایتهای رسمی ظاهر میشوند، اما در پسزمینه، هدف اصلیشان انتقال داراییها به کیف پول های مهاجم است.

ورود crypto drainer به دنیای بلاکچین از سال ۲۰۲۱ آغاز شد. در ابتدا، فقط چند مهاجم از این تکنیکها استفاده میکردند، اما بهمرور و با افزایش موفقیت این حملات، بسیاری از مجرمان سایبری به این حوزه روی آوردند. تنها در سال ۲۰۲۳، حدود ۳۲۰ هزار نفر قربانی این حملات شدند و چیزی نزدیک به ۳۰۰ میلیون دلار ارز دیجیتال از آنها سرقت شد.

این تهدیدات از آن جهت نگرانکنندهاند که حتی کاربران حرفهای هم گاهی فریب میخورند. کریپتو درینر امروز دیگر فقط یک بدافزار ساده نیست، بلکه به یک اکوسیستم تجاری خطرناک تبدیل شده که از طریق مدلهایی مانند DaaS (Drainer-as-a-Service) در دسترس مهاجمان کمتجربه هم قرار دارد.

پشتپرده عملکرد کریپتو درینر؛ از فیشینگ تا تخلیه خودکار کیف پول

عملکرد کریپتو درینر بسیار سازمان یافته و دقیق طراحی شده است. این حملات معمولاً در دو مرحله انجام میشود: مرحله اول شامل فیشینگ و مرحله دوم شامل تخلیه خودکار کیف پول کاربر است.

در مرحله اول، مجرمان سایبری با ساختن وب سایتهای جعلی که بسیار شبیه به پلتفرمهای اصلی هستند، سعی میکنند کاربران را به واردکردن عبارت بازیابی یا کلید خصوصی خود ترغیب کنند. این صفحات فیشینگ ممکن است دارای گواهی SSL، طراحی مشابه و حتی دامنههایی با شباهت بالا به نسخه اصلی باشند. وقتی کاربر اطلاعات محرمانه خود را وارد کرد، این اطلاعات در اختیار مهاجم قرار میگیرد.

مرحله دوم، فعالسازی درینر است. کریپتو درینر با استفاده از عبارت بازیابی کاربر، دسترسی به کیف پول را به دست میآورد. سپس با کمک کاوشگرهای بلاکچین، داراییهای موجود را شناسایی کرده و در سریعترین زمان ممکن به کیف پول مهاجم انتقال میدهد. این انتقال معمولاً بهصورت اتوماتیک و از طریق امضای تراکنشهای از پیش تعیینشده انجام میشود.

جالب اینجاست که برخی درینرها از تکنولوژیهای پیشرفتهتری مانند قراردادهای هوشمند جعلی، مجوزهای توکن و حتی افزونههای مرورگر مخرب استفاده میکنند. این تکنیکها باعث میشوند که فرآیند تخلیه کیف پول تا حد زیادی خودکار، سریع و غیرقابل ردیابی باشد.

معرفی انواع ابزارهای DaaS در اکوسیستم کریپتو درینر

پیشرفت کریپتو درینر با ظهور سرویسهایی به نام DaaS همراه بوده که مانند مدل SaaS، ابزارهای سرقت را در اختیار دیگران قرار میدهند. این سرویسها امکانات زیادی برای مهاجمان فراهم میکنند، بدون اینکه نیاز به تخصص فنی بالایی داشته باشند. رایجترین ابزارهای DaaS عبارتاند از:

- اسکریپتهای جاوا اسکریپت مخصوص تخلیه کیف پول

- قراردادهای هوشمند قابل تنظیم برای سرقت دارایی

- افزونههای جعلی مرورگر با قابلیت سرقت کلید خصوصی

- کیتهای فیشینگ آماده با پنل مدیریتی برای ساخت صفحات جعلی

- ابزارهای مهندسی اجتماعی مانند پیامهای تبلیغاتی یا هدایای جعلی

- سیستمهای مخفیسازی تراکنش برای رد گم کردن در بلاکچین

- داشبوردهای گزارشگیری و کنترل کمپینهای سرقتی برای مهاجمان

بیشتر بخوانید: راهنمای گام به گام افزایش امنیت کیف پول ارز دیجیتال

نشانههای حمله کریپتو درینر که نباید نادیده بگیرید

یکی از راههای مهم برای کاهش خطر، شناخت نشانههای حمله کریپتو درینر است. این نشانهها معمولاً در قالب رفتارهای غیرعادی ظاهر میشوند و اگر بهموقع تشخیص داده شوند، میتوانند مانع از سرقت داراییهای دیجیتال شوند. مهمترین نشانههای حمله کریپتو درینر عبارتاند از:

- مشاهده تراکنشهای با مبالغ بسیار کم و ثبتشده بدون اطلاع شما

- دریافت پیغامهای خطای مشکوک هنگام اتصال به پلتفرمهای NFT یا DeFi

- تغییر در سطح دسترسی به توکن ها و قراردادهای هوشمند، بدون درخواست شما

- وجود افزونههای ناشناس نصبشده در مرورگر، بدون اطلاع قبلی

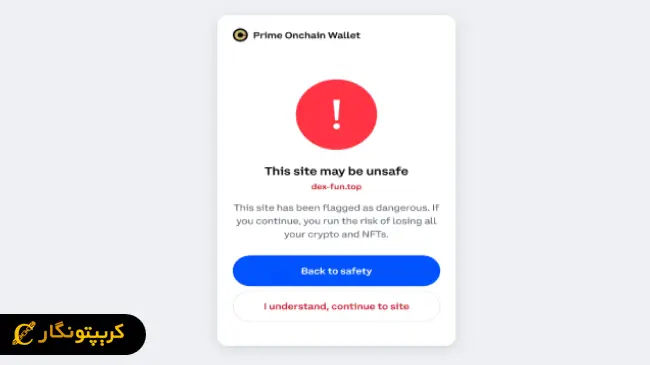

- هشدارهای امنیتی از سوی کیف پول های رسمی مانند متامسک یا ترزور

روشهای اثباتشده برای جلوگیری از حملات کریپتو درینر

برای کاهش خطر حمله از سوی کریپتو درینر، باید مجموعهای از اقدامات ایمنسازی را بهصورت همزمان اجرا کرد. رعایت این موارد نهتنها از نفوذ جلوگیری میکند، بلکه سطح امنیت کیف پول شما را بهطور قابل توجهی افزایش میدهد. مهمترین روشها در ادامه آمدهاند:

- استفاده از کیف پول سختافزاری برای نگهداری داراییهای بلندمدت

- فعالسازی احراز هویت دو مرحلهای (2FA) برای دسترسی به پلتفرمهای مربوط

- پرهیز از اتصال کیف پول به وب سایتهای ناشناس یا دریافت توکن های رایگان مشکوک

- استفاده از چند کیف پول مجزا برای فعالیتهای مختلف مانند NFT یا استیکینگ

- نصب افزونههای امنیتی مخصوص شناسایی اسکریپتهای مخرب مانند WalletGuard

- بررسی منظم سطح دسترسی به قراردادهای هوشمند و لغو مجوزهای بلااستفاده

توصیههای امنیتی برای کاربران Web3 و NFT

کاربران Web3 و فعالان بازار NFT باید توجه بیشتری به امنیت داشته باشند. بهویژه افرادی که در ایردراپ ها یا عرضههای اولیه شرکت میکنند، بیشترین ریسک را دارند. یکی از نکات کلیدی، استفاده از کیف پول مجزا برای فعالیتهای روزمره است تا در صورت حمله، دارایی اصلی در خطر نباشد.

علاوه بر این، لازم است از صفحات رسمی پروژهها استفاده شود و هیچگاه به لینکهایی که در شبکههای اجتماعی یا گروههای ناشناس منتشر میشوند، اعتماد نکنید. بررسی اعتبار قراردادهای هوشمند و استفاده از ابزارهایی برای محدود کردن مجوزها نیز از اقدامات بسیار مفید هستند.

بیشتر بخوانید: محافظت از NFT در برابر سرقت و حمله

ابزارهای تشخیص کریپتو درینر ها و افزونههای امنیتی

یکی از راهکارهای موثر برای پیشگیری، استفاده از ابزارهای امنیتی مخصوص تشخیص کریپتو درینر است. این ابزارها بهصورت افزونه در مرورگر نصب میشوند و هر بار که شما قصد اتصال کیف پول به یک سایت را دارید، جزئیات تراکنش را تحلیل میکنند.

افزونههایی مثل WalletGuard یا Fire (افزونه بررسی قراردادها) میتوانند بهصورت خودکار کدهای مشکوک در وب سایت را بررسی و هشدار لازم را نمایش دهند. همچنین برخی از این ابزارها اجازه نمیدهند که کیف پول به قراردادهای خطرناک متصل شود. استفاده از این ابزارها بهویژه برای کاربران تازه کار توصیه میشود.

مقایسه افزونه های امنیتی مرورگر برای شناسایی کریپتو درینر

| نام افزونه | مزیت ویژه | عملکرد اصلی |

| WalletGuard | نمایش هشدار دقیق برای توکن های خطرناک | بررسی کدهای قرارداد قبل از امضا |

| ScamSniffer | بهروزرسانی سریع و تشخیص سایتهای جدید | تشخیص لینکهای مخرب و فیشینگ |

| Fire Extension | حذف خودکار دسترسیهای بلااستفاده | بررسی مجوزهای قراردادها و توکن ها |

| Revoke.cash Helper | هماهنگ با بیشتر کیف پول ها | کمک در لغو مجوزهای بلااستفاده |

اقدامات ضروری پس از حمله کریپتو درینر

اگر کیف پول شما هدف حمله قرار گرفت، نباید دست روی دست بگذارید. هر لحظه تاخیر ممکن است باعث سرقت باقیمانده داراییها شود. پس از مشاهده نشانههای حمله کریپتو درینر، لازم است اقداماتی را بهصورت فوری و سازمانیافته انجام دهید. در ادامه به مراحل کلیدی بعد از حمله اشاره میشود.

اقدامات فوری پس از شناسایی سرقت

در اولین مرحله، داراییهایی که هنوز منتقل نشدهاند را باید فوراً به کیف پولی جدید منتقل کرد. استفاده از کیف پول سرد (Cold Wallet) گزینه مناسبی برای این انتقال است. سپس دسترسی کیف پول اصلی به همه قراردادهای فعال باید لغو شود.

گام بعدی، ذخیره اطلاعات حمله است. این اطلاعات شامل لینک فیشینگ، آدرس کیف پول مهاجم، شناسه تراکنش ها و هر نوع اسکرینشاتی است که ممکن است در پیگیری قضایی مفید باشد. پس از جمعآوری مدارک، بهتر است موضوع را به واحد امنیت کیف پول یا صرافی اطلاع دهید.

فرآیند گزارش رسمی به نهادهای قانونی و امنیتی

گزارش حمله به نهادهای قانونی، گامی مهم برای آغاز پیگیری رسمی است. برای این کار، میتوان به مراکز پلیس فتا یا سامانههای تخصصی مانند Chainabuse مراجعه کرد. در برخی موارد، نهادهایی مانند Group-IB خدمات بررسی اولیه و ردیابی را نیز ارائه میدهند.

ارائه مدارک مانند URL فیشینگ، شناسه تراکنش ها و تاریخ حمله، میتواند به کارشناسان امنیتی کمک کند تا مسیر انتقال داراییها را شناسایی کنند. هرچند احتمال بازگردانی داراییها پایین است، اما این گزارشها مانع از تکرار حمله به دیگران میشوند.

جمع بندی

کریپتو درینر باعث سرقت میلیونها دلار دارایی دیجیتال در سالهای اخیر شده است. این حملهها بیشتر با فیشینگ، درینرهای مبتنی بر قراردادهای هوشمند و ابزارهای DaaS انجام میشوند. در این مقاله یاد گرفتیم که هکرها چطور با صفحات جعلی و قراردادهای دروغین، به دارایی افراد حمله میکنند. کاربران با مجوز دادن بیاحتیاط، قربانی میشوند و دسترسی به داراییها از دست میرود.

اگر حملهای رخ داد، روشهایی مثل Revoke کردن مجوزها، انتقال فوری داراییها و گزارش به پلتفرمهای تحلیلی بهترین راه نجات هستند. برای محافظت از خودتان، حتماً اطلاعات بهروز و ابزارهای پیشگیرانه را بشناسید. بازدید از مقالات دیگر سایت کریپتونگار و آموزش امنیت ارز دیجیتال میتواند گام بعدی برای افزایش آگاهی شما باشد.

سوالات متداول

اگر قربانی حمله کریپتو درینر شویم، آیا راهی برای بازیابی داراییها هست؟

بازیابی داراییها بسیار سخت و گاهی غیرممکن است؛ اما انتقال سریع دارایی باقیمانده و گزارش حمله به پلتفرمهای امنیتی، بهترین اقدام فوری است.

آیا درینرها فقط روی شبکه اتریوم فعال هستند یا بلاکچین های دیگر هم در خطرند؟

بیشتر فعالیت آنها روی اتریوم بوده، اما درینرهایی مانند Monkey Drainer روی سولانا و BNB Chain هم حملههای موفق داشتهاند.

آیا DaaS فقط در دارک وب فروخته میشود یا به روشهای دیگر هم دسترسی دارد؟

برخی نسخههای ساده DaaS حتی در تلگرام و گروههای عمومی هم تبلیغ میشوند، اما نسخههای پیشرفتهتر در دارک وب معامله میشوند.

جامع وکامل

با تشکر از مقاله زیبا و جذاب شما کریپتونگار بهترین سایت خبری تحلیلی ارز دیجیتال

با تشکر از مقاله زیبا و جذاب شما کریپتونگار بهترین سایت خبری تحلیلی ارز دیجیتال

کریپتو درینر یکی از ابزارهای خطرناک در حوزه ارزهای دیجیتال است که با سوءاستفاده از ویژگیهای خاص Web3 و فریب کاربران، داراییهای دیجیتال آنها را به سرقت میبرد. در نگاه اول، این ابزارها به شکل نرمافزارهای معمولی یا وب سایتهای رسمی ظاهر میشوند، اما در پسزمینه، هدف اصلیشان انتقال داراییها به کیف پول های مهاجم است.

کریپتو درینر یکی از ابزارهای خطرناک در حوزه ارزهای دیجیتال است که با سوءاستفاده از ویژگیهای خاص Web3 و فریب کاربران، داراییهای دیجیتال آنها را به سرقت میبرد

عالی بود

ممنون از شما

کریپتو درینر باعث سرقت میلیونها دلار دارایی دیجیتال در سالهای اخیر شده است. این حملهها بیشتر با فیشینگ، درینرهای مبتنی بر قراردادهای هوشمند و ابزارهای DaaS انجام میشوند.

signal trade news buy & sell learning