محققان ReversingLabs اعلام کردند هکرها با استفاده از قراردادهای هوشمند اتریوم بدافزارها را پنهان میکنند. این روش نوین کشف حملات را دشوارتر کرده و نشاندهنده تکامل استراتژیهای سایبری است.

طبق اخبار روز کریپتو، محققان امنیتی شرکت ریورسینگ لبز (ReversingLabs) روش تازهای از فعالیت هکرها را شناسایی کردهاند که در آن، قراردادهای هوشمند اتریوم به ابزاری برای مخفیسازی بدافزار تبدیل شده است.

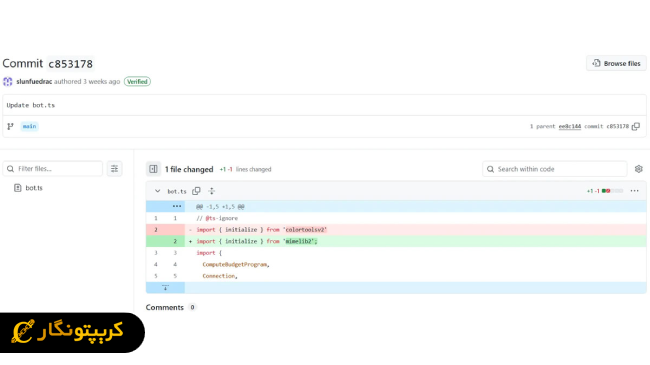

طبق گزارش این شرکت، دو پکیج آلوده در مخزن Node Package Manager (NPM) با نامهای colortoolsv2 و mimelib2 در ماه جولای منتشر شدهاند. این پکیجها بهجای میزبانی مستقیم لینکهای مخرب، از قراردادهای هوشمند اتریوم برای پنهان کردن آدرسهای فرمان و کنترل استفاده میکردند و در نهایت بدافزارهای دانلودر را روی سیستمهای آلوده نصب میکردند. همین موضوع باعث میشود ترافیک شبکه طبیعی به نظر برسد و تشخیص آن دشوارتر شود.

تکامل حملات سایبری با قراردادهای هوشمند اتریوم

اگرچه استفاده از قراردادهای هوشمند برای حملات پیشتر توسط گروه لازاروس (Lazarus) مشاهده شده بود، اما این روش جدید یک گام جلوتر محسوب میشود؛ چراکه لینکهای مخرب به طور مستقیم در قراردادها میزبانی میشوند. کارشناسان هشدار میدهند این موضوع نشاندهنده سرعت بالای تکامل روشهای دور زدن سیستمهای امنیتی است.

علاوه بر این، این حمله بخشی از یک کارزار پیچیده مهندسی اجتماعی در GitHub بوده است؛ جایی که هکرها با ساخت مخازن جعلی رباتهای ترید ارز دیجیتال، حسابهای کاربری ساختگی و مستندات حرفهای، اعتماد توسعهدهندگان را جلب میکردند.

گزارش ReversingLabs تاکید میکند که این نوع حملات محدود به اتریوم نیست. پیشتر نیز بدافزارهایی در مخازن جعلی مرتبط با سولانا و حتی کتابخانههای متنباز بیت کوین مشاهده شده است. در سال ۲۰۲۴ دستکم ۲۳ کمپین مخرب مرتبط با رمزارزها در مخازن متنباز شناسایی شده است.