هنگام فعالیت در شبکه غیرمتمرکز ارز دیجیتال، مسئولیت اصلی ایجاد امنیت با خودمان است؛ به همین سبب احتمال وقوع حملات این بستر بیش از پیش افزایش مییابد. برخی از حملات مهمی که ممکن است برایمان رخ دهد و وضعیت دارایی دیجیتال و تراکنشهای ما را دچار مشکل سازد، حملات dos و ddos هستند که قصد داریم در این مقاله با آنها بیشتر آشنا شویم.

جدول محتوا

حمله dos چیست ؟ (حمله داس)

عبارت DOS مخفف denial of service میباشد که در این حمله با ارسال داده، بار ترافیک سرور بیش از اندازه پر میشود و سبب اختلال در عملکرد آن میگردد. در این حالت سرور ممکن است از دسترس خارج شود و دیگر نتواند سرویسدهی لازم را انجام دهد.

حملات ddos (حملات دیداس) چیست؟

کلمه ddos مخفف عبارت Distributed Denial of Service است. هدف این حملات این میباشد که شبکه و سرور مورد نظر را وادار به عدم ارائه خدمات اصلی کند و به طور کلی فعالیتهای کاربر را راکد نماید.

این حملات با ارسال داده به کاربر انجام میشود که شبکه یا ظرفیت پردازشی کاربر را غرق در دادههای اطلاعاتی میکند و مانع دستیابی کاربران و مشتریان به سرویس خدمات میشود.

به صورت کلی زمانی یک حمله دیداس به سایت اتفاق میافتد که دسترسی به یک کامپیوتر یا منبع شبکه عمداً در نتیجه کار به کاربر دیگری مسدود یا کاهش داده شود. این حملات لزوماً دادهها را مستقیماً یا همیشگی تخریب نمیکنند، اما عمداً دسترسیپذیری منابع را به خطر میاندازند.

انواع حملات dos

برخی از انواع حملات dos که بیشترین آسیب را وارد میکنند شامل:

Teardrop Attack

Teardrop Attack یک حمله DoS است که قطعات بیشماری از دادههای پروتکل اینترنت (IP) را به یک شبکه ارسال میکند. هنگامی که شبکه سعی میکند قطعات را مجدداً در بستر اصلی آنها کامپایل کند، ناموفق خواهد بود.

به عنوان مثال، مهاجم ممکن است دادههای بسیار بزرگی را بگیرد و آنها را به چند قطعه تقسیم کند تا سیستم مورد نظر دوباره جمع شود. با این حال، مهاجم نحوه جداسازی داده را تغییر میدهد تا سیستم هدف را گیج کند که پس از آن قادر به جمعآوری مجدد دادههای اصلی نباشد.

Flooding Attack

حمله Flooding Attack یا حمله سیلابی یکی از انواع حملات Distributed Denial of Service (DoS) است که در آن حمله کننده از درخواستهای HTTP GET یا POST که به ظاهر معتبر هستند، برای حمله به یک سرور وب یا برنامه استفاده میکند. این حملات به دلیل شباهتشان به ترافیک عادی، تشخیصشان مشکل است. شناسایی و کنترل این حملات نیازمند تحلیل درخواستهای ورودی و مسدود کردن یا رد کردن ترافیک مخرب است.

IP Fragmentation Attack

حمله IP Fragmentation یک نوع حمله سایبری است که از شکست و بازسازی IP برای اجتناب از کنترلهای امنیتی و شروع حملات استفاده میکند. در این حمله، مهاجمان میتوانند از شکستن پروتکل IP برای هدفگیـری سیستمها و اجزای امنیتـی استفاده کنند. این حملات میتوانند یک شبکه را بیش از حد اشغال کنند و باعث خاموشی سرورها شوند.

انواع حملات ddos

حملات ddos به مانند حملات دیگر میتوانند فعالیت شما را به طور کلی مختل کنند. به همین منظور چند نمونه مهم از این حملات را معرفی کردهایم.

Volume-Based Attacks

حملات مبتنـی بر حجم یا Volume-Based Attacks یک نوع حمله ارتقا یافتـه از حملات DoS هستند. در این نوع حملات، هدف اصلی حمله کننده افزایش حجم ترافیک شبکه است تا منابع شبکه را به حدی مشغول کند که برای سرویسدهی به کاربران عادی از دسترس خارج شود.

برای مقابله با حملات مبتنی بر حجم، میتوان از روشهایی مانند استفاده از فایروالها، ماژولهای IIS و بروزرسانی سیستمعامل و پچهای امنیتی استفاده کرد. همچنین، استفاده از سیستمهای تشخیص نفوذ (IDS) برای شناسایی و جلوگیری از حملات میتواند مفید باشد.

Protocol Attacks

در نوع حملات Protocol Attacks، مهاجمان از ترافیک ناخواسته و بدافزار استفاده میکنند تا منابع شبکه را برای کاربران غیر قابل دسترس کنند. برای جلوگیری از این نوع حملات، بهتر است از سیستمهای امنیتی مانند ماژولهای IIS و بروزرسانیهای سیستمی استفاده شود. همچنین، استفاده از سیستمهای تشخیص نفوذ و محدود کردن دسترسی به منابع شبکه نیز میتواند به جلوگیری از آن کمک کند.

Application-Level Attacks

حملات Application-Level Attacks یکی از پیچیدهترین و جدیترین نوع حملات DDoS هستند. این حملات بر روی برنامههای کاربردی تحت وب تمرکز دارند و هدف آنها از بین بردن ظرفیت پردازش سرورهای میزبان در برنامههای کاربردی است. این حملات معمولاً با ارسال تعداد زیادی درخواست به سرور انجام میشوند تا سرور به حداکثر ظرفیت خود برسد و عملکرد برنامههای کاربردی تحت وب را ناپایدار کند. برخی از نوعهای معروف این حملات شامل HTTP Flood، Slowloris و RUDY هستند.

تفاوت حمله داس DOS با حملات دیداس DDOS ؟

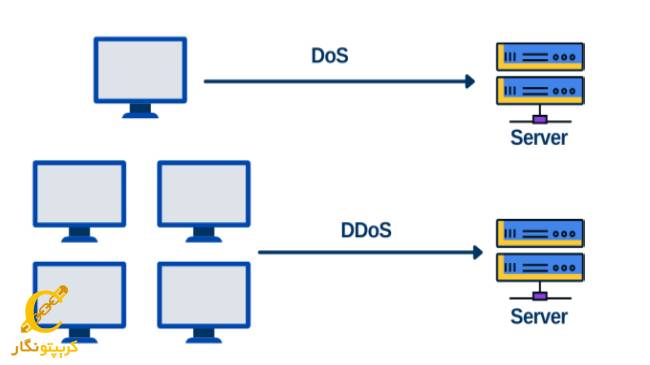

حمله DOS و حمله DDOS هر دو نوعی حمله به سیستمها و شبکهها هستند که سبب اختلال در دسترسی کاربران به سیستم میشوند. اما تفاوت اصلی بین این دو نوع حمله در تعداد منابعی است که در آنها استفاده میشود.

حملات DOS به صورت مستقیم از یک منبع نشات میگیرد و منابع محدودی را مورد هدف قرار میدهند تا دسترسی کاربران را مختل کند. این حملات میتوانند با تولید ترافیک زیاد، مصرف پهنای باند بیش از حد، یا اشغال منابع سیستم ایجاد شوند.

اما حملات DDOS به صورت از چندین منبع نشات میگیرند. در این حملات، سیستمهای مختلف واقع در مکانهای مختلف همزمان به هدف حمله میکنند که این امر باعث میشود تا تشخیص و ردیابی حمله سختتر شود. در حملات DDOS، هدف با درخواستهای جعلی از سیستمهای خارجی آغاز میشود و سبب کندی یا قطع شدن سیستم میگردد.

چه راهکارهایی برای مقابله با حملات داس و دیداس وجود دارد؟

برای اینکه بتوانید از حملات مخرب داس و دیداس جلوگیری کنید، بهتر است چند نکته را رعایت کنید.

- نظارت مداوم بر شبکه: بررسی و شناسایی الگوهای ترافیک عادی برای تشخیص زودهنگام و کاهش آسیبپذیریها.

- اجرای آزمایشهای شبیهسازی حملات: اینکار به ارزیابی ریسکها، شناسایی آسیبپذیریها و آموزش کارکنان در زمینه امنیت سایبری کمک میکند.

- ارائه پهنای باند اضافی: افزایش پهنای باند میتواند به شبکه کمک کند تا با جهشهای ترافیکی مقابله کرده و تأثیر حملات را کاهش دهد.

- استفاده از فایروالهای قوی: به کمک فایروالها با بررسی ترافیکهایی که به سایت شما ارسال میشوند، ترافیکهای غیر واقعی را تشخیص دهید و مسدود کنید. برای نمونه که یکی از بهترین فایروالها cloudflare است.

توجه داشته باشید که حملات DDoS در حال تکامل و افزایش قدرت هستند، بنابراین سازمانها باید از راهحلهایی استفاده کنند که از ابزارهای گزارشدهی پیشرفته و تجزیه و تحلیل برای نظارت همزمان بر پارامترهای تهدید استفاده کنند.

بیشتر بخوانید : ارز دیجیتال نئو چیست (NEO) و چگونه کار میکند؟

معرفی چند ابزار مهم که در حملات DDOS استفاده میشوند

بهتر است در برابر حملات سنگینتر DDOS با یک سری ابزار آشنا شوید که در این مسیر به شما کمک میکنند.

Trinoo

Trinoo به عنوان اولین ابزاری است که برای جلوگیری از حملات DDoS استفاده میشود. این ابزار جهت تخلیه پهنای باند کاربرد دارد که از آن برای ارسال سیل عظیمی از ترافیک UDP بر روی یک یا چند IP استفاده میشود. معمولاً عاملهای ترینو در سیستمی نصب میشوند که دارای باگ Buffer overfollow باشد.

TFN

TFN مانند TRINOO ابزاری است که برای اشغال پهنای باند و منابع سرویس کاربران استفاده میشود. این ابزار میتواند چند حمله را سازماندهی کرده و IP جعلی تولید کند. همچنین TFN میتواند پورتهای مقصد را به صورت تصادفی نشان دهد.

TFN علاوه بر UDP، شرایط مناسبی را برای سیل ICMP و حملات Smurf فراهم میکند.

Stacheldraht

این ابزار بر اساس نسخههای اولیه TFN طراحی میشود. Stacheldraht دارای توانایی انجام بروزرسانی در سیستمعاملها به صورت خودکار میباشد. یعنی مهاجم میتواند بر روی هر سرور ناشناختهای فایل نصب کرده و قدرت حملات خود را بهبود بخشد.

چه مواردی در زمان دفاع از خود در برابر DDOS کاربرد دارد؟

به نظر شما چرا دفاع در برابر ddos دشوار است؟ اگر به دنبال پاسخ این مسئله هستید، باید بگوییم که مشکل اساسی این حملات این است که هیچ ویژگی مشترکی در آنها وجود ندارد و در واقع با خلاقیت خاصی برنامهریزی میشود.

به طور دقیق برخی از مسائل مهمی که مانع دفاع مناسب در برابر حملات ddos میشوند شامل:

فیلترینگ ورودی (Ingress Filtering)

در اینجا یک روتر راهاندازی میشود که اجازه ورود دادهها با منبع غیرمجاز را به شبکه نمیدهد. فیلترینگ ورودی (Ingress Filtering) یک مکانیزم محدود کننـده به منظور جلوگیری از عبور ترافیکهایی است که آدرس IP فرستنـده بسته با پیشوند دامین متصل به روتر همسان نباشد. این مکانیزم میتواند به صورت مؤثر، حملات DDoS را که از طریق جعل IP انجام میشود را کاهش دهد.

فیلترینگ IP بر اساس تاریخچه (History–base Ip filtering)

یکی از مکانیزمهای فیلترینگ دیگری که برای جلوگیری از حملات DDoS ارائه میشود؛ فیلترینگ بر اساس تاریخچه ip میباشد. بر اساس این روش روتر شبکه، دادههای ورودی را که از قبل در پایگاه داده آدرسهای IP وجود دارد، میپذیرد. این پایگاه داده آدرسهای IP را بر اساس تاریخچه ارتباطات قبلی پذیرش میکند.

تغییر آدرس IP

در مقابل حملات DDoS با تغییر آدرس IP کامپیوترهای قربانی، آدرس قبلی غیرمعتبر شود. به این روش دفاع از هدف متحرک گوییم. پس از تغییر آدرس IP تمامی روترهای اینترنت از این امر مطلع شـده و روتر شبکه دادههای حمله را دور خواهد انداخت. اگرچه این عمل کامپیوتر را در معرض تهدید نگه خواهد داشت؛ زیرا حمله کننده یک حمله جدید را به آدرس جدید صورت خواهد داد. این گزینه برای زمانی که حمله دیداس به صورت محلی و بر اساس آدرس IP باشد، کاربردی است.

Honeypots

Honeypotها سیستمهایی هستند که با حداقل سطح امنیت راهاندازی میشوند و میتوان از آنها برای فریب حمله کننده استفاده کرد.

Honeypotها معمولا در سیستمهای حفاظتی کاربردی نیستند؛ اما میتوان از آنها برای جمعآوری اطلاعات درباره حمله کننده با استفاده از ثبت فعالیتهای آنها و آموختن نوع حملات و ابزارهایی که حمله کننده به کار میبرد نیز استفاده کرد.

ایده آن است که حمله کننـده را فریب دهیم تا فکر کند که در حال آسیب زدن به یک سیستم است و این سیستم در اختیار وی برای نصب کد عامل (agent) یا Handler میباشد. این روش از به خطر افتادن سیستـمهای اصلی جلوگیری میکند و از طرفی رفتار عامل یا Handler نصب شده را میتوان ردیابی کرده و به سیستم اجازه داد تا بهتر بتواند در برابر ویژگیهای حمله انجام شده DDoS دفاع بهتری را اتخاذ کند.

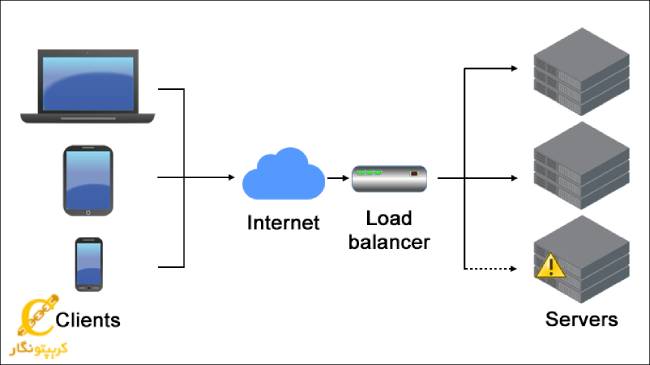

Load balancing

Load balancing سرویس دهنده را قادر میسازد تا پهنای باند را در ارتباطات حساس افزایش داده و در هنگام وقوع حمله از قطع شدن سرویس جلوگیری نمایند. به علاوه کمک میکند تا با استفاده از قابلیت تکرار در سرورها (Replication) در صورتی که سروری به دلیل حمله DDoS دچار اشکال گردد، از سیستم تخریب ایمن استفاده کند.

همانطور که در این مقاله متوجه شدید، حملات مختلف doc و ddoc میتوانند در وضعیت فعالیت شما تأثیر بدی داشته باشند. در موارد فوق با ابزارهای مؤثر در این حملات و موارد بهبود جلوگیری از آنها آشنا شدیم که بهتر است به موارد ذکر شده توجه کافی داشته باشید.

خرید و فروش ارز دیجیتال

آموزش ارز دیجیتال

خرید ارز دیجیتال

آموزش ترید

صرافی ارز دیجیتال

ارز دیجیتال

کریپتونگار

با سلام و خدا قوت تشکر از شما بابت تهیه اخبار و مطالب خوبتون

بسیار کامل و جامع توضیح دادین ممنون

مررسی از توضیحات حملات dos و ddos

تشکر فراوان من درمورد حملات ارزهای دیجیتال چیزی نمیدونستم والان مطلع شدم 👌👌👌

خیلی خوشحالم که با سایت شما آشنا شدم چون بی نظیروکامله سایتتون

آقا دمتون گرم سایت کریپتونگار عالیه خدا رو شکر سایت خوبی پیدا کردم خدا خیرتون بده خوب ارز دیجیتال وآموزش میدین تشکر